PHP高危函数exec()、passthru()、system()、shell_exec()用法

php提供4种方法执行系统外部命令:exec()、passthru()、system()、 shell_exec()。

在开始介绍前,先检查下php配置文件php.ini中是有禁止这是个函数。找到 disable_functions,配置如下:

disable_functions =

如果“disable_functions=”后面有接上面四个函数,将其删除。

默认php.ini配置文件中是不禁止你调用执行外部命令的函数的。

方法一:exec()

function exec(string $command,array[optional] $output,int[optional] $return_value)

php代码:

<?php

echo exec("ls",$file);

echo "</br>";

print_r($file);

?>

执行结果:

test.php

Array( [0] => index.php [1] => test.php)

知识点:

exec 执行系统外部命令时不会输出结果,而是返回结果的最后一行,如果你想得到结果你可以使用第二个参数,让其输出到指定的数组,此数组一个记录代表输出的一行,即如果输出结果有20行,则这个数组就有20条记录,所以如果你需要反复输出调用不同系统外部命令的结果,你最好在输出每一条系统外部命令结果时清空这个数组,以防混乱。第三个参数用来取得命令执行的状态码,通常执行成功都是返回0。

方法二:passthru()

function passthru(string $command,int[optional] $return_value)

代码:

<?php

passthru("ls");

?>

执行结果:

index.phptest.php

知识点:

passthru与system的区别,passthru直接将结果输出到浏览器,不需要使用 echo 或 return 来查看结果,不返回任何值,且其可以输出二进制,比如图像数据。

方法三:system()

function system(string $command,int[optional] $return_value)

代码:

<?php

system("ls /");

?>

执行结果:

binbootcgroupdevetchomeliblost+foundmediamntoptprocrootsbinselinuxsrvsystmpusrvar

知识点:

system和exec的区别在于system在执行系统外部命令时,直接将结果输出到浏览器,不需要使用 echo 或 return 来查看结果,如果执行命令成功则返回true,否则返回false。第二个参数与exec第三个参数含义一样。

方法四:反撇号`和shell_exec()

shell_exec() 函数实际上仅是反撇号 (`) 操作符的变体

代码:

<?php

echo `pwd`;

?>

执行结果:

/var/www/html

php 代码加密类,大家可以根据自己的需求进行修改,原类如下,希望能分享给大家。本次在ubuntu下测试没有问题。

<?php

class Encryption{

private $c='';//存储密文

private $s='',$q1,$q2,$q3,$q4,$q5,$q6;//存储生成的加密后的文件内容

//如果不设置一个值,isset会表示不存在;

private $file='';//读取文件的路径

private $source='',$target='';

//构造函数,实例化时调用初始化全局变量;

public function __construct(){

//初始化全局变量

$this->initialVar();

//echo "hello \n";

}

/*

*@input $property_name,$value

*@output

* 魔法方法,对变量进行设置值;可根据需求进行处理。若直接去除if判断表示可用设置任何属性的值,包括不存在的属性;

*/

public function __set($property_name,$value){

//定义过的变量;

if(isset($this->$property_name)){

$this->$property_name = $value;

}else{

//异常处理,处理未声明的变量赋值;可根据需求进行处理。

throw new Exception("property does not exist");

}

}

//魔法方法 取出变量的值;

public function __get($property_name){

if(isset($this->$property_name)){

return $this->$property_name;

}else{

//throw new Exception("property does not exist");

return NULL;

}

}

//取随机排序

private function RandAbc($length=""){//随机排序取回

$str="ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz";

return str_shuffle($str);

}

//对明文内容进行加密处理

private function ciphertext($filename){

//$filename='index.php';

$T_k1=$this->RandAbc();

$T_k2=$this->RandAbc();

$vstr=file_get_contents($filename);

$v1=base64_encode($vstr);

$c=strtr($v1,$T_k1,$T_k2);

$this->c=$T_k1.$T_k2.$c;

return $this;

}

//初始化变量

private function initialVar(){

$this->q1="O00O0O";//base64_decode

$this->q2="O0O000";//$c(原文经过strtr置换后的密文,由 目标字符+替换字符+base64_encode(‘原文内容’)构成)

$this->q3="O0OO00";//strtr

$this->q4="OO0O00";//substr

$this->q5="OO0000";//52

$this->q6="O00OO0";//urldecode解析过的字符串(n1zb/ma5\vt0i28-pxuqy*6%6Crkdg9_ehcswo4+f37j)

}

//生成加密后的模板(复杂版本);

private function model(){

//$c = $this->c;

//$this->initialVar();

$this->s='<?php $'.$this->q6.'=urldecode("%6E1%7A%62%2F%6D%615%5C%76%740%6928%2D%70%78%75%71%79%2A6%6C%72%6B%64%679%5F%65%68%63%73%77%6F4%2B%6637%6A");$'.

$this->q1.'=$'.$this->q6.'{3}.$'.$this->q6.'{6}.$'.$this->q6.'{33}.$'.$this->q6.'{30};$'.$this->q3.'=$'.$this->q6.'{33}.$'.$this->q6.'{10}.$'

.$this->q6.'{24}.$'.$this->q6.'{10}.$'.$this->q6.'{24};$'.$this->q4.'=$'.$this->q3.'{0}.$'.$this->q6.'{18}.$'.$this->q6.'{3}.$'.$this->q3.'{0}

.$'.$this->q3.'{1}.$'.$this->q6.'{24};$'.$this->q5.'=$'.$this->q6.'{7}.$'.$this->q6.'{13};$'.$this->q1.'.=$'.$this->q6.'{22}.$'.$this->q6.'{36}

.$'.$this->q6.'{29}.$'.$this->q6.'{26}.$'.$this->q6.'{30}.$'.$this->q6.'{32}.$'.$this->q6.'{35}.$'.$this->q6.'{26}.$'.$this->q6.'{30};

eval($'.$this->q1.'("'.base64_encode('$'.$this->q2.'="'.$this->c.'";

eval(\'?>\'.$'.$this->q1.'($'.$this->q3.'($'.$this->q4.'($'.$this->q2.',$'.$this->q5.'*2),$'.$this->q4.'($'.$this->q2.',$'.$this->q5.',$'.$this->q5.'),

$'.$this->q4.'($'.$this->q2.',0,$'.$this->q5.'))));').'"));?>';

return $this;

}

//创建加密文件

private function build($target){

//$this->encodes("./index.php");

//$this->model();

$fpp1 = fopen($target,'w');

fwrite($fpp1,$this->s) or die('写入是失败!');

fclose($fpp1);

return $this;

}

//加密处理 连贯操作

public function encode($file,$target){

//$file = "index.php";

//连贯操作其实就是利用函数处理完后返回自身

$this->ciphertext($file)->model()->build($target);

echo 'encode------'.$target.'-----ok<br/>';

}

//解密

public function decode($file,$target=''){

//读取要解密的文件

$fpp1 = file_get_contents($file);

$this->decodeMode($fpp1)->build($target);

echo 'decode------'.$target.'-----ok<br/>';

}

//解密模板,得到解密后的文本

private function decodeMode($fpp1){

//以eval为标志 截取为数组,前半部分为密文中的替换掉的函数名,后半部分为密文

$m = explode('eval',$fpp1);

//对系统函数的替换部分进行执行,得到系统变量

$varStr = substr($m[0],strpos($m[0],'$'));

//执行后,后续就可以使用替换后的系统函数名

eval($varStr);

//判断是否有密文

if(!isset($m[1])){

return $this;

}

//对密文进行截取 {$this->q4} substr

$star = strripos($m[1],'(');

$end = strpos($m[1],')');

$str = ${$this->q4}($m[1],$star,$end);

//对密文解密 {$this->q1} base64_decode

$str = ${$this->q1}($str);

//截取出解密后的 核心密文

$evallen = strpos($str,'eval');

$str = substr($str,0,$evallen);

//执行核心密文 使系统变量被赋予值 $O0O000

eval($str);

//并不能将如下段封装,因为 ${$this->qn} 并不能在全文中起作用

$this->s = ${$this->q1}(

${$this->q3}(

${$this->q4}(

${$this->q2},${$this->q5}*2

),

${$this->q4}(

${$this->q2},${$this->q5},${$this->q5}

),

${$this->q4}(

${$this->q2},0,${$this->q5}

)

)

);

return $this;

}

//递归读取并创建目标目录结构

private function targetDir($target){

if(!empty($target) ) {

if(!file_exists($target)){

mkdir($target,0777,true);

}else{

chmod($target,0777);

}

}

}

//递归解密 对指定文件夹下的php文件解密

public function decodeDir($source,$target=""){

if(is_dir($source)){

$this->targetDir($target);

$dir = opendir($source);

while(false!=$file=readdir($dir))

{

//列出所有文件并去掉'.'和'..' 此处用的实例为thinkphp框架,所以默认排除里Thinkphp目录,用户可以按照自己的需求设置

if($file!='.' && $file!='..' && $file !='ThinkPHP')

{

$path = $target.DIRECTORY_SEPARATOR.$file;

$sourcePath = $source.DIRECTORY_SEPARATOR.$file;

$this->decodeDir($sourcePath,$path);

}

}

}else if(is_file($source)){

$extension=substr($source,strrpos($source,'.')+1);

if(strtolower($extension)=='php'){

$this->decode($source,$target);

}else{

//不是php的文件不处理

copy($source, $target);

}

//return;

}

}

//递归加密 对指定文件夹下的php文件加密

public function encodeDir($source,$target){

if(is_dir($source)){

$this->targetDir($target);

$dir = opendir($source);

while(false!=$file=readdir($dir))

{

//列出所有文件并去掉'.'和'..'

if($file!='.' && $file!='..' && $file !='ThinkPHP')

{

$path = $target.DIRECTORY_SEPARATOR.$file;

$sourcePath = $source.DIRECTORY_SEPARATOR.$file;

$this->encodeDir($sourcePath,$path);

}

}

}else if(is_file($source)){

$extension=substr($source,strrpos($source,'.')+1);

if(strtolower($extension)=='php'){

$this->encode($source,$target);

}else{

copy($source, $target);

}

}

}

}

$ob = new Encryption();

$ob->source = "/var/www/bookReservation";

$ob->target = "/var/www/jiami/bookReservation";

//解密指定文件

//$ob->decode('D:\\php\\WWW\\workspace\\weixin2\\Application\\Home\\Controller\\IndexController.class.php');

//$ob->decode('jiami.php');

//$ob->decode('dam6.php');

//对一个指定的文件目录进行加密

$ob->encodeDir($ob->source,$ob->target);

//对一个指定的文件目录进行解密

$ob->decodeDir($ob->target,"/var/www/jiami/bookReservationD");

随着html可视即可得编辑器的流行,很多网站使用了这样的编辑器,比如FCKEditor、百度UEditor编辑器等等。

跨站脚本攻击(XSS)已经不是什么新鲜的话题了,甚至很多大公司也为此吃尽苦头。最简单直接的防范方法,就是不允许任何html标签输入,对用户输入进行编码(htmlencode)。

但是如果想用户输入支持一些格式,怎么办?一种办法就是很多论坛采用的BB Code的方法。使用特定的标签代替一些格式。比如:[ B ]表示粗体,等等。但是,BB Code这种形式并不被广泛接受,它的表现力实在太差了,而且并不是标准格式。

为了让用户的输入更具表现力,涌现了大量的Html编辑器控件,著名的有FCKEditor,FreeTextBox,Rich TextBox,Cute Editor,TinyMCE等等。我个人比较喜欢Cute Editor,功能强大,性能不错,而且容易定制。

使用这些Html编辑器控件的潜在危险,是用户可能会输入一些危险字符,注入到网站中,形成XSS攻击。一个最简单的输入就是:

<script>alert('xss')</script>

XSS 输入攻击也可能是 HTML 代码段,譬如:

(1).网页不停地刷新 <meta http-equiv="refresh" content="0;">

(2).嵌入其它网站的链接 <iframe src=http://xxxx width=250 height=250></iframe>

对于PHP开发者来说,如何去防范XSS攻击呢?(php防止xss攻击的函数),这里飘易推荐HTML Purifier工具。

HTML Purifier官网:http://htmlpurifier.org/

HTML Purifier是基于php 5所编写的HTML过滤器,支持自定义过滤规则,还可以把不标准的HTML转换为标准的HTML,是WYSIWYG编辑器的福音。

HTML Purifier,这是一个符合W3C标准的HTML过滤器,可以生成标准的HTML代码,并且有很多的自定义配置,可以过滤掉javascript代码等,有效的防止XSS!

一、使用HTML Purifier的要求

HTML Purifier 只需要PHP 5.0.5以及以上版本,并且不需要其他核心组件的支持。HTML Purifier 不兼容 zend.ze1_compatibility_mode。

以下5个是可选扩展,可以增强HTML Purifier的性能(can enhance the capabilities of HTML Purifier):

* iconv : Converts text to and from non-UTF-8 encodings

* bcmath : Used for unit conversion and imagecrash protection

* tidy : Used for pretty-printing HTML

* CSSTidy : Clean CSS stylesheets using %Core.ExtractStyleBlocks

* Net_IDNA2 (PEAR) : IRI support using %Core.EnableIDNA

使用前请阅读HTML Purifier详细安装说明:http://htmlpurifier.org/live/INSTALL

二、基本用法

默认下,使用UTF-8编码,和XHTML 1.0 Transitional文档类型.

require_once('HTMLPurifier/library/HTMLPurifier.auto.php');

$config = HTMLPurifier_Config::createDefault();

$purifier = new HTMLPurifier($config);

$dirty_html = <<<EOF

<h1>Hello

<script>alert("world");</script>

EOF;

$cleanHtml = $purifier->purify($dirty_html);

输出:

<h1>Hello

</h1>

过滤了XSS代码,过滤规则:http://htmlpurifier.org/live/smoketests/xssAttacks.php

自动填充了残缺的标签

三、使用配置

配置主要用于设置规则,使用比较简单

$config = HTMLPurifier_Config::createDefault();

// something....

$purifier = new HTMLPurifier($config);

详细的配置规则:http://htmlpurifier.org/live/configdoc/plain.html

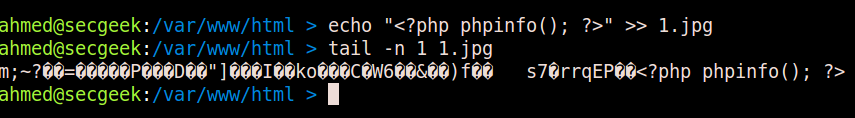

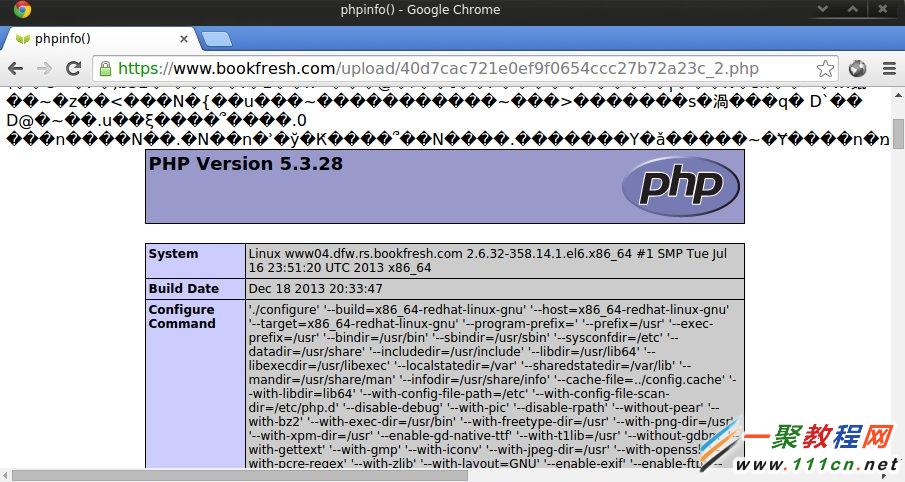

我使用了一个特殊的图片上传技巧,绕过PHP GD库对图片的转换处理,最终成功实现了远程代码执行。

事情是这样的。当时我正在测试该网站上是否存在sql注入漏洞,不经意间我在网站个人页面发现了一个用于上传头像的文件上传表单。开始时我并没指望在上传功能处发现漏洞,但我决定试试。

我上传了一个图片文件,通过截断http数据包,修改jpg图片的文件名后缀为php,然后继续上传。我惊讶的居然上传成功了,我几乎不敢相信这么简单的漏洞居然存在。于是我复制了图片url并且在浏览器上打开。进入我眼帘的是图片的二进制代码,这意味着图片以php解析了,并根据响应包里的 content-type以text/html格式返回。

我现在要做的是在jpg文件中注入php代码以进行远程代码执行,于是我尝试将代码写入图片的EXIF头里,但是悲剧的是再次上传发现php代码没有被执行。

在本机进行了测试,结果仍然无效——代码没有被执行

在上传到服务器后,EXIF里的代码都被删除了,应用通过imagecreatefromjpeg()函数调用了PHP GD库(GD库,是php处理图形的扩展库),对图片进行了转换。那么如果不将代码注入EXIF头而是注入到图片里呢?

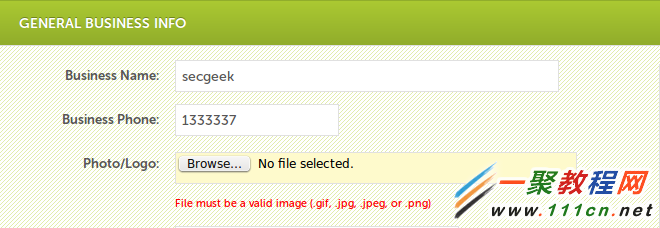

本机测试通过,但当我上传“1.jpg”到服务器上,返回以下结果:

报错上写着“文件必须是合法的图片(.gif, .jpg, .jpeg, 或.png)”,我惊叹于应用是怎么判断图片不合法的。我又测试了一些其他jpg文件,结果发现修改任何一个图片字符都会引起php-gd库的错误判断,进而造成上传失败。

接下来我又使用gif图片进行了同样的操作,结果是:图片上传成功了,但是图片中的php代码完全被删除了。

虽然这看起来不可思议,但是我不能放弃,因为现在距离成功利用远程代码执行(RCE)只有一步之遥,我必须绕过imagecreatefromgif()函数。我对图片的处理和php GD库的运行知之甚少,可是这不影响我使用一些传统渗透测试方法。

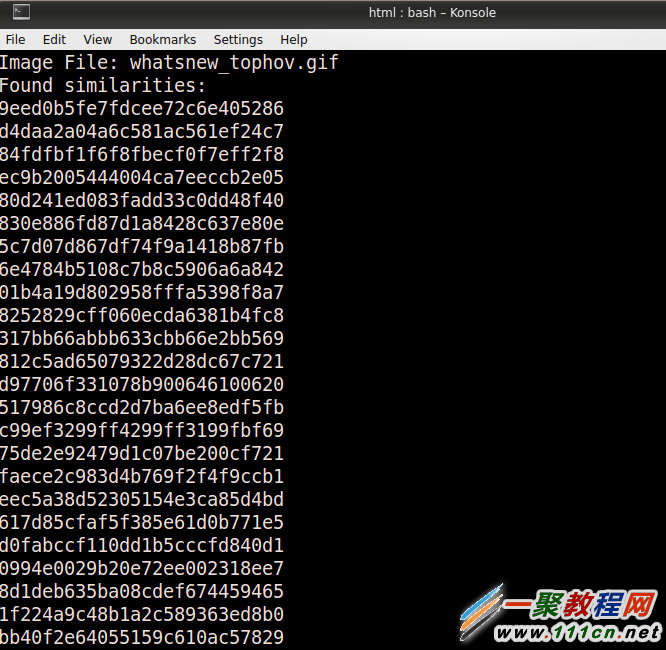

我想到一个方法:对比两张经过php-gd库转换过的gif图片,如果其中存在相同之处,这就证明这部分图片数据不会经过转换。然后我可以注入代码到这部分图片文件中,最终实现远程代码执行。连我自己都佩服我的机智!

如图,我用十六进制编辑器打开图片文件,找到了php转换前后仍然保持相同的十六进制串“3b45d00ceade0c1a3f0e18aff1”并修改它为。

保存图片,上传到服务器:

我的PHP代码被执行了,我最终成功实现了远程代码执行。

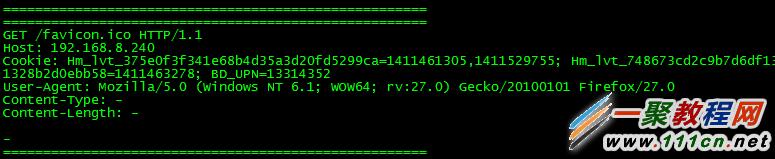

Sqlmap是一个开源的SQL注入漏洞检测工具,本文我们来学习一下Sqlmap联合Nginx服务器对网站进行“地毯式”检测网站SQL注入漏洞。以安全防御方的角度来看,防御的广度比深度更具优先级,这也是信息安全中木桶原理的体现。

Sqlmap是一个开源的SQL注入漏洞检测工具,Nginx是高性能的WEB服务器。今天我们将二者结合起来,对网站的SQL注入漏洞实现“地毯式”的检测!

思路

sqlmap可以批量导入http代理的日志,根据日志中的每一个请求进行分析和探测。(可参考sqlmap帮助文档)

所以,我们可以配置nginx记录下网站所有的http请求信息,格式化处理后提供给sqlmap,这样sqlmap就能根据网站的每一个请求进行检测,从而实现最全面的检测效果。

操作步骤

实验环境:centos 6.5 + nginx + sqlmap

1. 配置nginx,记录请求信息

nginx无法记录完整的请求信息(反正我没找到),只能指定相应的字段进行记录,不过够了,关键信息基本都有了。

这里有个细节可以注意下,sqlmap接受的log日志是有一定格式的,所以要拼凑出这个格式。

修改nginx配置文件中的log_format的内容如下:

log_format main '=====================================================

=====================================================

$request

Cookie: $http_cookie

User-Agent: $http_user_agent

Content-Type: $content_type

Content-Length: $content_length

Host: $host

$request_body

=====================================================

'; #到这结束,注意上面的空行

记录的字段分别为:请求行、cookie、agent、content-type、content-length、host、post参数。

这样记录下来post请求参数也能检测了;实际上如果是get请求的话只记录请求行就行了。

配置好后记得重启nginx。

现在日志应该是这个样子了:

2.格式化日志

在linux下换行符是LF,而HTTP协议中要求的换行符为CRLF,所以要替换换行符为CRLF;

方法1

终端执行

perl -p -i -e 's/n/rn/' access.log

方法2

使用vi编辑器编辑access.log 在命令模式下输入:set ff=dos 然后保存退出

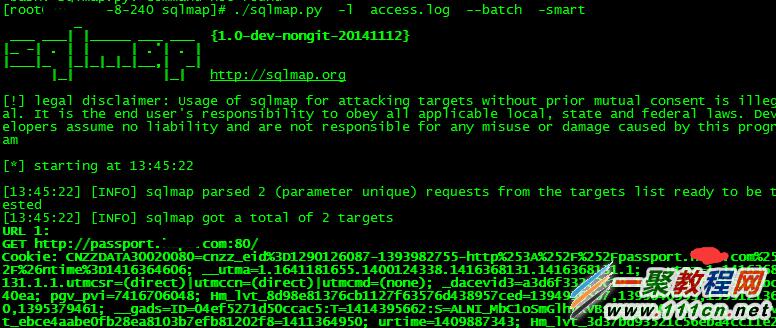

3.根据日志,执行检测

终端执行:

sqlmap.py -l access.log --batch -smart

可以看到针对日志中的请求记录进行检测了:

总结

这个方案的优势在于:可以利用网站的普通访问来帮助我们对网站来进行注入检测。

相关文章

- eval函数在php中是一个函数并不是系统组件函数,我们在php.ini中的disable_functions是无法禁止它的,因这他不是一个php_function哦。 eval()针对php安全来说具有很...2016-11-25

- 在php中eval是一个函数并且不能直接禁用了,但eval函数又相当的危险了经常会出现一些问题了,今天我们就一起来看看eval函数对数组的操作 例子, <?php $data="array...2016-11-25

Python astype(np.float)函数使用方法解析

这篇文章主要介绍了Python astype(np.float)函数使用方法解析,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友可以参考下...2020-06-08- 这篇文章主要介绍了Python中的imread()函数用法说明,具有很好的参考价值,希望对大家有所帮助。一起跟随小编过来看看吧...2021-03-16

- 本文主要介绍了C# 中取绝对值的函数。具有很好的参考价值。下面跟着小编一起来看下吧...2020-06-25

- 下面小编就为大家带来一篇C#学习笔记- 随机函数Random()的用法详解。小编觉得挺不错的,现在就分享给大家,也给大家做个参考。一起跟随小编过来看看吧...2020-06-25

- 这篇文章主要介绍了c++中system("pause")的作用和含义,非常不错,具有参考借鉴价值,需要的朋友参考下吧...2020-04-25

- using 指令有两个用途: 允许在命名空间中使用类型,以便您不必限定在该命名空间中使用的类型。 为命名空间创建别名。 using 关键字还用来创建 using 语句 定义一个范围,将在此...2020-06-25

- CREATE FUNCTION ChangeBigSmall (@ChangeMoney money) RETURNS VarChar(100) AS BEGIN Declare @String1 char(20) Declare @String2 char...2016-11-25

Android开发中findViewById()函数用法与简化

findViewById方法在android开发中是获取页面控件的值了,有没有发现我们一个页面控件多了会反复研究写findViewById呢,下面我们一起来看它的简化方法。 Android中Fin...2016-09-20- 这篇文章主要介绍了C++中Sort函数详细解析,sort函数是algorithm库下的一个函数,sort函数是不稳定的,即大小相同的元素在排序后相对顺序可能发生改变...2022-08-18

- strstr() 函数搜索一个字符串在另一个字符串中的第一次出现。该函数返回字符串的其余部分(从匹配点)。如果未找到所搜索的字符串,则返回 false。语法:strstr(string,search)参数string,必需。规定被搜索的字符串。 参数sea...2013-10-04

PHP函数分享之curl方式取得数据、模拟登陆、POST数据

废话不多说直接上代码复制代码 代码如下:/********************** curl 系列 ***********************///直接通过curl方式取得数据(包含POST、HEADER等)/* * $url: 如果非数组,则为http;如是数组,则为https * $header:...2014-06-07- Foreach 函数(PHP4/PHP5)foreach 语法结构提供了遍历数组的简单方式。foreach 仅能够应用于数组和对象,如果尝试应用于其他数据类型的变量,或者未初始化的变量将发出错误信息。...2013-09-28

- free函数是释放之前某一次malloc函数申请的空间,而且只是释放空间,并不改变指针的值。下面我们就来详细探讨下...2020-04-25

- PHP 函数 strip_tags 提供了从字符串中去除 HTML 和 PHP 标记的功能,该函数尝试返回给定的字符串 str 去除空字符、HTML 和 PHP 标记后的结果。由于 strip_tags() 无法实际验证 HTML,不完整或者破损标签将导致更多的数...2014-05-31

SQL Server中row_number函数的常见用法示例详解

这篇文章主要给大家介绍了关于SQL Server中row_number函数的常见用法,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友们下面随着小编来一起学习学习吧...2020-12-08php的mail函数发送UTF-8编码中文邮件时标题乱码的解决办法

最近遇到一个问题,就是在使用php的mail函数发送utf-8编码的中文邮件时标题出现乱码现象,而邮件正文却是正确的。最初以为是页面编码的问题,发现页面编码utf-8没有问题啊,找了半天原因,最后找到了问题所在。 1.使用 PEAR 的...2015-10-21- 下面小编就为大家带来一篇C#中加载dll并调用其函数的实现方法。小编觉得挺不错的,现在就分享给大家,也给大家做个参考。一起跟随小编过来看看吧...2020-06-25

- 这篇文章主要介绍了C#虚函数用法,实例分析了C#中虚函数的功能与基本使用技巧,需要的朋友可以参考下...2020-06-25